PandaLabs, Panda Security de laboratoire anti-malware, a travaillé sur une enquête en profondeur depuis mai lié au point de terminaux de vente (POS) dans les restaurants à travers les États-Unis. Un nouveau malware a été découvert au cours de cette enquête appelée PunkeyPOS, une variante malware qui est en mesure d’accéder aux données de carte de crédit. PandaLabs a laissé ces informations à la disposition de l’application de la loi américaine afin qu’ils puissent prendre les mesures appropriées. Voyons voir ce que cela est et comment il fonctionne.

Comment peuvent – ils voler votre carte sans toucher votre porte – monnaie?

PunkeyPOS fonctionne parfaitement dans tous les systèmes d’exploitation Windows. Le plan du cyber-criminel est d’installer les logiciels malveillants dans les terminaux de point de vente afin de voler des informations sensibles telles que les numéros de compte, le contenu à bande magnétique (pistes) à partir de cartes bancaires, etc.

PunkeyPOS semble simple:

Il installe un keylogger qui est responsable de la surveillance des frappes, il installe un RAM-scraper qui est responsable de la lecture de la mémoire de tous les processus en cours d’ exécution sur le système.

Sur la base des informations qu’il capture, le malware effectue une série de contrôles pour déterminer ce qui est valable et ce qui est pas. En ce qui concerne les frappes, PunkeyPOS ignore toutes les informations autres que les données de carte de crédit. Il est surtout intéressé par tracks1 / 2 à partir de la mémoire du processus qui est obtenu à partir de RAM-raclage. Les terminaux POS lire ces informations à partir de bandes magnétiques des cartes bancaires et peuvent utiliser ces données pour cloner les cartes à un moment ultérieur.

Une fois les informations pertinentes ont été obtenues, il est crypté et transmis à un serveur web distant qui est également la commande et de contrôle (C & C) serveur. Afin d’éviter la détection de l’information de carte au cas où quelqu’un scanne le trafic réseau, il est crypté avant d’être envoyé en utilisant l’algorithme AES.

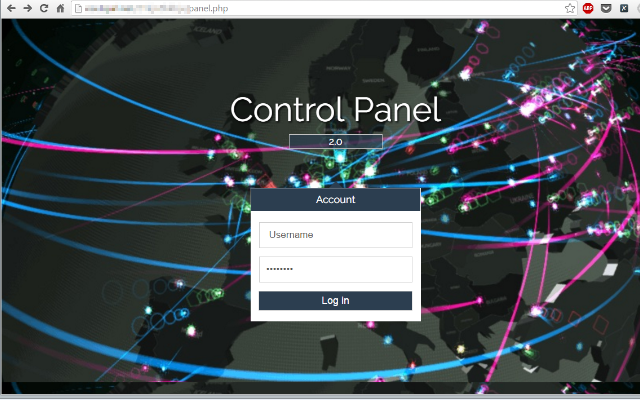

L’adresse (C & C) de commande du serveur et de contrôle peut être facilement obtenu sur la base de cet échantillon de logiciels malveillants grâce à l’ ingénierie inverse ou l’ analyse de leurs communications. Ceci est la page principale du panneau de commande; il nécessite un nom d’utilisateur et mot de passe pour avoir accès:

Suivez la piste aux pickpocketers numériques

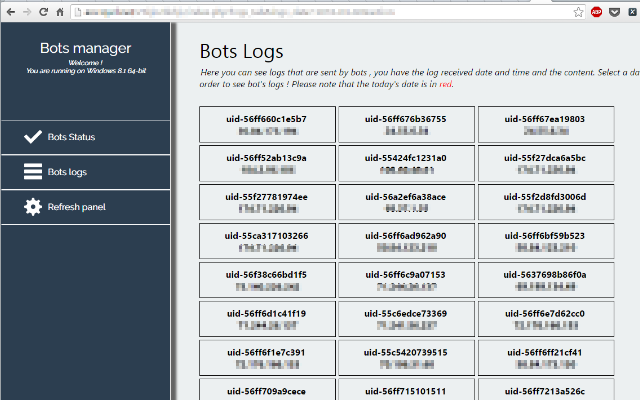

Les cyber-criminels derrière cette attaque n’a pas été très prudent. Étant donné que le serveur n’a pas été configuré correctement, PandaLabs a pu accéder sans pouvoirs.

En raison de leur négligence, PandaLabs a pu voir où PunkeyPOS envoie les informations volées. En plus d’être en face d’un groupe spécial qui est utilisé pour accéder aux données volées, à partir de ce panneau cybercriminels peuvent réinfecter ou mettre à jour les clients (bots POS) actuels.

La version de l’échantillon analysé PunkeyPOS est codé en dur: “01/04/2016”. Si l’on compare cet échantillon avec les anciennes versions, certains à partir de 2014, on peut à peine voir une différence dans la façon dont il fonctionne (dans la section Références de cet article, vous pouvez trouver des liens qui vont plus loin dans les détails sur la façon dont il fonctionne.)

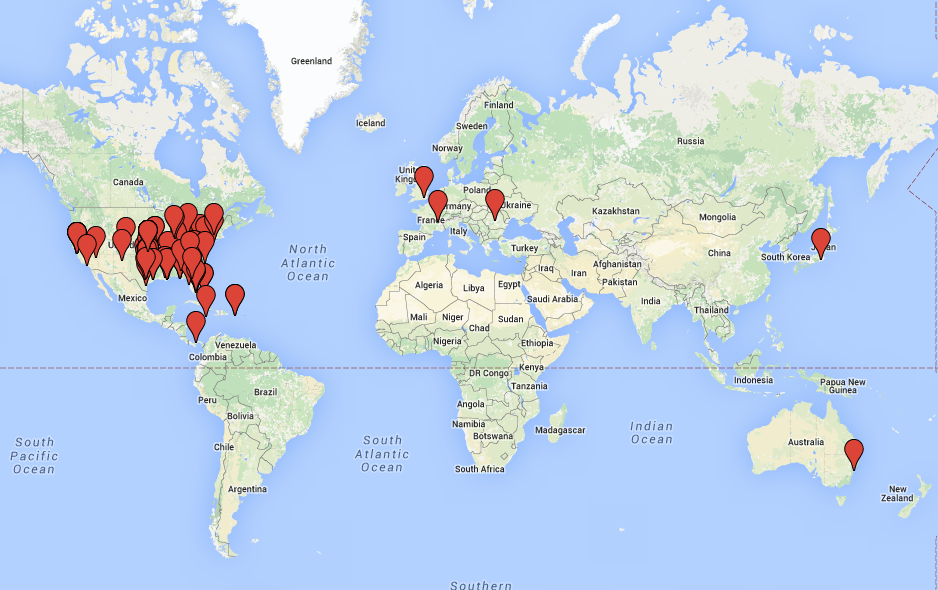

PandaLabs a été en mesure d’accéder au panneau de PunkeyPOS de contrôle, et a géolocalisé environ 200 points de terminaux de vente qui ont été compromises par cette variante malware spécifique. Nous pouvons voir que presque toutes les victimes sont aux Etats-Unis:

Tenant compte combien il est facile de vendre cette information sur le marché noir, et combien il est commode de compromettre ces terminaux de paiement anonyme à travers l’Internet, nous sommes certains que les cyber-criminels seront de plus en plus attirés par ces terminaux.

Protégez vos appareils de manière proactive à partir de ces types d’attaques avec une solution avancée cyber-sécurité comme Adaptive Defense .Contrôle en temps réel de toutes les opérations de l’utilisateur inappropriés est entre vos mains.